Servicio de entrenamiento a usuarios El 98% de los ciberataques están dirigidos a humanos

Dado que el personal, dispone habitualmente de acceso a internet y al correo electrónico, se convierten en un objetivo de ataque preferente. Si nuestros sistemas técnicos son adecuados pero el equipo humano no está preparado las probabilidades de ser dañados aumentan exponencialmente. Es imprescindible mantener a nuestro personal entrenado en materia de ciberseguridad.

Objetivo del servicio

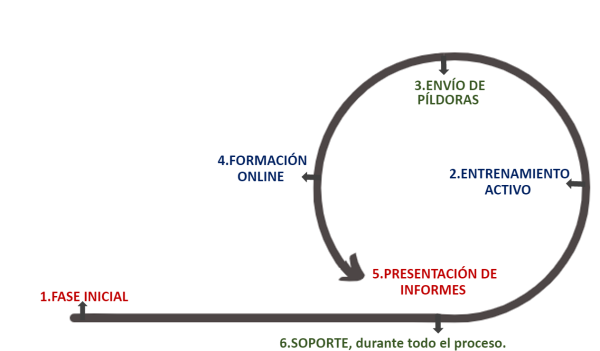

El objetivo del servicio es aumentar el nivel de conciencia de los usuarios y evitar realizar acciones que expondrían la seguridad de la organización. Para ello se implementan 3 líneas de trabajo:

- Concienciación presencial con un experto, consiguiendo la implicación en la seguridad de la empresa. Estar seguros es trabajo de todos.

- Formación por medio de píldoras digitales que mantienen actualizados a los usuarios en las técnicas y medios más utilizados por los atacantes.

- Entrenamiento con el envío de ataques simulados mensuales diseñados por nuestros expertos. De esta manera las personas se mantienen alerta y aprenden a identificar fuentes de peligro.

Características del servicio

- Planificación – Se organiza un plan de actividades mensual y anual para la empresa, comenzando por un análisis inicial del nivel de conciencia.

- Trazabilidad completa - Entregando informes detallados de la actividad de los usuarios en todas las actividades y la progresiva mejora.

- Adaptación a necesidades – Personalizando entrenamientos y actividades de acuerdo con los resultados obtenidos mensualmente.

- Contacto directo – Nuestros expertos están disponibles para cualquier duda o cuestión que pueda plantearse a lo largo del servicio.